Cyber Security in der Gebäudeautomation

Die Gebäudeautomation ist ein sensibler Bereich der OT – kaum standardisiert und mitunter schwer zu schützen. Ein Labor der Hochschule Luzern (HSLU) beleuchtet typische Schwachstellen, testet reale Angriffsszenarien und entwickelt praxisnahe Strategien zur Verbesserung der Cyber Security.

In vielen Bereichen, wie auch in der Cyber Security, wird üblicherweise zwischen IT-Systemen (Information Technology) und OT-Systemen (Operational Technology) unterschieden. IT-Systeme dienen primär der Verarbeitung, Speicherung und Übertragung digitaler Informationen, wie sie etwa in Büroanwendungen, Datenbanken oder Netzwerken vorkommen. OT-Systeme hingegen sind auf die Überwachung und Steuerung physischer Prozesse ausgelegt. Sie finden sich typischerweise in der Industrie-, Energie- oder Gebäudeautomation, wo sie Maschinen, Anlagen oder Infrastrukturen direkt beeinflussen.

Im Kontext dieser Unterscheidung stellt die Gebäudeautomation (GA) ein besonderes Anwendungsfeld dar: Sie ist eindeutig als OT-System zu klassifizieren, verfügt jedoch im Gegensatz zu anderen OT-Domänen über keine durchgängig standardisierten Architekturen oder Schnittstellen. Gebäude sind in ihrer baulichen und funktionalen Ausgestaltung stark heterogen. Auch die verwendeten Automationssysteme unterscheiden sich erheblich hinsichtlich Hersteller, Protokolle, Topologien und Integrationsgrad. Diese Diversität erschwert die Entwicklung allgemeingültiger Cyber-Sicherheitsmassnahmen.

Um die Cyber Security in der GA praxisnah untersuchen zu können, ist eine enge Zusammenarbeit zwischen Experten der Cyber Security und Domänenspezialisten aus der Gebäudeautomation essenziell. Nur so können realistische Angriffsszenarien, effektive Detektionsmethoden und resiliente Abwehrstrategien entwickelt und evaluiert werden.

Aufbau eines praxisorientierten GA-Cyber-Security-Labors

An der Hochschule Luzern (HSLU) wurde in Kooperation mit dem Cyber Defence Campus der Armasuisse W+T ein gemeinsames Labor für Gebäudeautomation mit Fokus auf Cyber Security aufgebaut. Ziel war es, typische Systemarchitekturen realitätsnah nachzubilden und auf dieser Basis gezielt Schwachstellenanalysen, Angriffe, Detektionsstrategien und Wiederherstellungskonzepte zu erproben.

Im Aufbau wurden unterschiedliche Hersteller und Komponenten berücksichtigt, um ein möglichst breites Spektrum an realen Gegebenheiten abzubilden. Neben der klassischen Segmentierung in Management-, Automations- und Feldebene wurde insbesondere auf die Möglichkeiten der Systemwiederherstellung nach einem Angriff (Disaster Recovery) fokussiert. Das Labor befindet sich derzeit in kontinuierlicher Weiterentwicklung und ermöglicht modulare Erweiterungen.

Erste Ergebnisse und exemplarische Schwachstellen

Das Labor wurde erfolgreich in Forschungsvorhaben sowie im Rahmen eines Hackathons eingesetzt. Dabei konnten konkrete Schwachstellen identifiziert und in mehreren Fällen verantwortungsvoll an die Hersteller zurückgemeldet werden. Einige dieser Schwachstellen sind exemplarisch in der Übersichtsabbildung dargestellt. Drei besonders häufige und sicherheitsrelevante Muster sollen hier herausgegriffen werden:

1. Unsichere Kommunikationsprotokolle und fehlende Transportabsicherung

Viele eingesetzte Kommunikationsprotokolle in der Gebäudeautomation, wie z. B. BACnet/IP, Modbus TCP oder MQTT, wurden ursprünglich für abgeschottete Netzwerke konzipiert. Im realen Betrieb erfolgt die Kommunikation jedoch häufig über gemeinsame IT-Infrastrukturen oder gar cloudbasierte Systeme. In zahlreichen Fällen fehlt eine grundlegende Transportabsicherung: Daten werden unverschlüsselt übertragen, Authentifizierungsmechanismen fehlen vollständig oder sind trivial umgehbar. Dies eröffnet Angreifern Möglichkeiten für Sniffing oder Man-in-the-Middle-Attacken. Obwohl sichere Varianten existieren (etwa BACnet/SC oder KNX Secure), ist die Migration auf diese Systeme mit erheblichem Aufwand verbunden und erfordert spezifisches Know-how.

2. Unzureichendes Identitäts- und Zugriffsmanagement

Ein weiteres häufiges Problem ist der Umgang mit Benutzeridentitäten und Zugriffsrechten. Standardpasswörter sind in vielen Systemen noch aktiv, ohne dass eine Änderungspflicht besteht. Eine zentrale Benutzerverwaltung (z. B. über LDAP oder Active Directory) wird in der Regel nicht unterstützt. Somit müssten Passwörter auf jedem Gerät einzeln verwaltet und gepflegt werden. Erschwerend kommt hinzu, dass manche Hersteller sogenannte Universal-Logins vorsehen, also Administratorzugänge, die auf allen Geräten gleich implementiert sind. Multi-Faktor-Authentifizierung (MFA) ist in den untersuchten GA-Systemen bislang nicht vorgesehen.

3. Lückenhafte Update- und Patchstrategien

Im Betrieb der Systeme zeigt sich ein verbreitetes Paradigma: «Never change a running system». Updates der Firmware oder Software erfolgen meist nur im Rahmen kostenpflichtiger Serviceverträge und in grossen zeitlichen Abständen. Dies führt dazu, dass veraltete Komponenten mit bekannten Schwachstellen im Betrieb verbleiben. Zusätzlich enthalten Firmware-Images oft eingebettete kryptografische Schlüssel, z. B. für Engineering-Tools, die sich durch Reverse Engineering extrahieren lassen. In einem Fall konnte ein solcher Schlüssel rekonstruiert werden, der potenziell für weiterführende Angriffe genutzt werden kann.

Analyse kryptographischer Protokolle mittels Nmap

Neben der Identifikation von Schwachstellen konnten im Rahmen der Tests auch positive Entwicklungen beobachtet werden. Insbesondere neue Protokollvarianten setzen verstärkt auf moderne kryptographische Verfahren zur Sicherstellung der Vertraulichkeit und Integrität der Kommunikation.

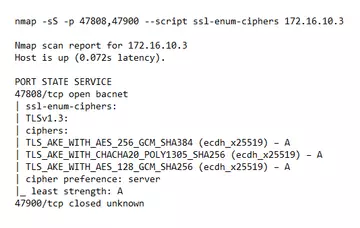

Ein Beispiel hierfür ist die Analyse eines BACnet/SC Dienstes, bei dem das Labor mittels des Tools «Nmap» die unterstützten TLS-Verschlüsselungsverfahren überprüft haben. Nmap bietet mit dem Skript «ssl-enum-ciphers» eine einfache Möglichkeit, die angebotenen Cipher Suites eines Dienstes zu evaluieren und ihre kryptographische Stärke einzuordnen.

Der folgende Befehl wurde dabei verwendet:

nmap -sS -p 47808,47900 --script ssl-enum-ciphers 172.16.10.3

Das Scan-Ergebnis (siehe Abbildung Nmap Scan und Ergebnis) zeigt, dass auf dem geöffneten Port 47808 ausschliesslich TLS 1.3 mit modernen Cipher Suites unterstützt wird. Die verwendeten Algorithmen, darunter TLS_AES_256_GCM_SHA384, TLS_CHACHA20_POLY1305_SHA256 und TLS_AES_128_GCM_SHA256, wurden jeweils mit der Bewertung «A» klassifiziert, was nach heutigem Stand eine sehr gute kryptographische Sicherheit bedeutet. Die Auswahl der Cipher erfolgt serverseitig, was eine einheitliche Vorgabe und potenzielle Härtung durch den Betreiber ermöglicht.

Diese Analyse bestätigt, dass zumindest auf Protokollebene Fortschritte im Bereich der Cyber Security zu verzeichnen sind. Gleichwohl bleibt die Implementierung auf der Geräteebene sowie die Absicherung der restlichen Systemkomponenten eine Herausforderung.

Fazit und Ausblick

Die Gebäudeautomation stellt aus Sicht der Cyber Security eine komplexe und heterogene OT-Domäne dar. Die Vielzahl unterschiedlicher Systemarchitekturen, proprietärer Protokolle und fehlender Standardisierung erschwert die Umsetzung und Durchsetzung einheitlicher Sicherheitsstandards. Die im Rahmen des Labors der HSLU durchgeführten Untersuchungen zeigen exemplarisch, dass grundlegende Sicherheitsmechanismen wie verschlüsselte Kommunikation, zentrale Authentifizierung oder regelmässige Software-Updates häufig nicht oder nur unzureichend umgesetzt sind. Dies führt zu einer erhöhten Angriffsfläche und erschwert eine ganzheitliche Risikoabschätzung.

Gleichzeitig zeigen die Analysen, dass neue Protokollvarianten und Sicherheitsfunktionen durchaus Fortschritte ermöglichen, insbesondere im Bereich der Transportverschlüsselung und kryptographischen Absicherung. Diese positiven Entwicklungen müssen jedoch in ein umfassenderes Sicherheitskonzept eingebettet werden, das auch organisatorische und betriebliche Massnahmen einschliesst.

Langfristig verfolgt das HSLU-Labor das Ziel, aus den gewonnenen Erkenntnissen konkrete Handlungsempfehlungen und Best Practices für Betreiber, Hersteller und Systemintegratoren in der Gebäudeautomation abzuleiten; alles mit dem übergeordneten Ziel, die Resilienz und Cyber-Resistenz dieser kritischen Systeme nachhaltig zu stärken.